期待已久的虎符决赛终于来了,本来是可以去福州旅游的,没想到主办方鸽了几个月之后直接改线上赛了!

决赛主要分为两个部分,分别是AWDP和PKS。实在不懂什么芯片的我们只能做做AWDP环节了,再加上这次我们没有pwn手吃了比较大的亏。好在修复成功了两道题和攻击成功一道题,靠着每轮一点点加分赶了上来不至于垫底。

readygo

这是一道go语言编写的题目,go题接触的比较少一开始拿到的时候有点慌。好在考的并不是语言特性,而是比较基础的代码注入。

源码主要文件目录如下:

1 | |——goeval@v0.1.1 |

首先看看main.go中的代码:

1 | package main |

从main函数中我们就可以大致了解这个web应用的主要结构和业务流程。html目录放置的是前端页面,访问index.html是一个提交计算表达式的表单,也就是一个计算器,表单提交后在服务器中由main.go中的代码进行处理,main.go会调用eval.go中的模块,而eval_test.go则是eval.go中模块的使用实例,main.go计算完之后将结果返回在result.html页面显示。

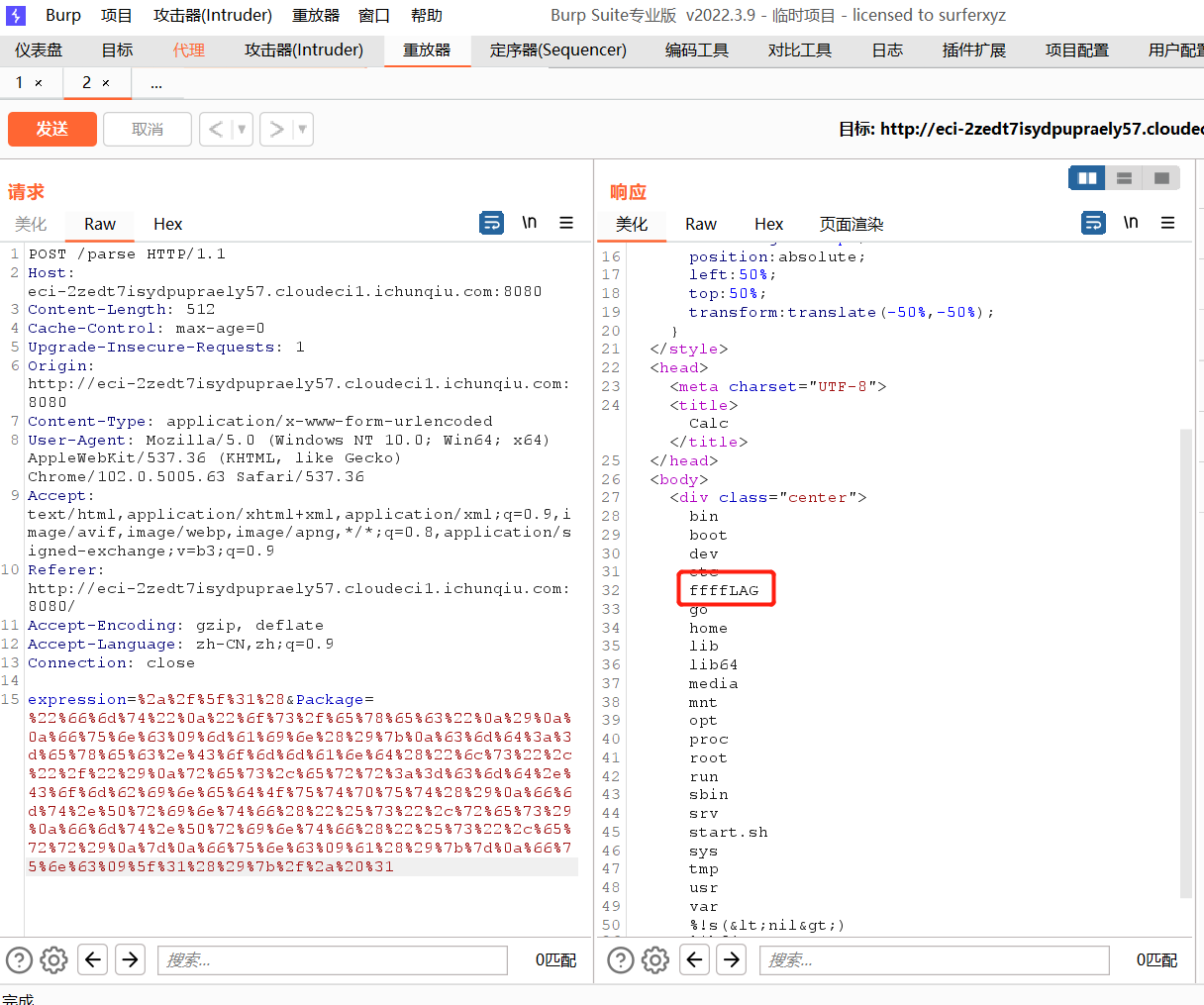

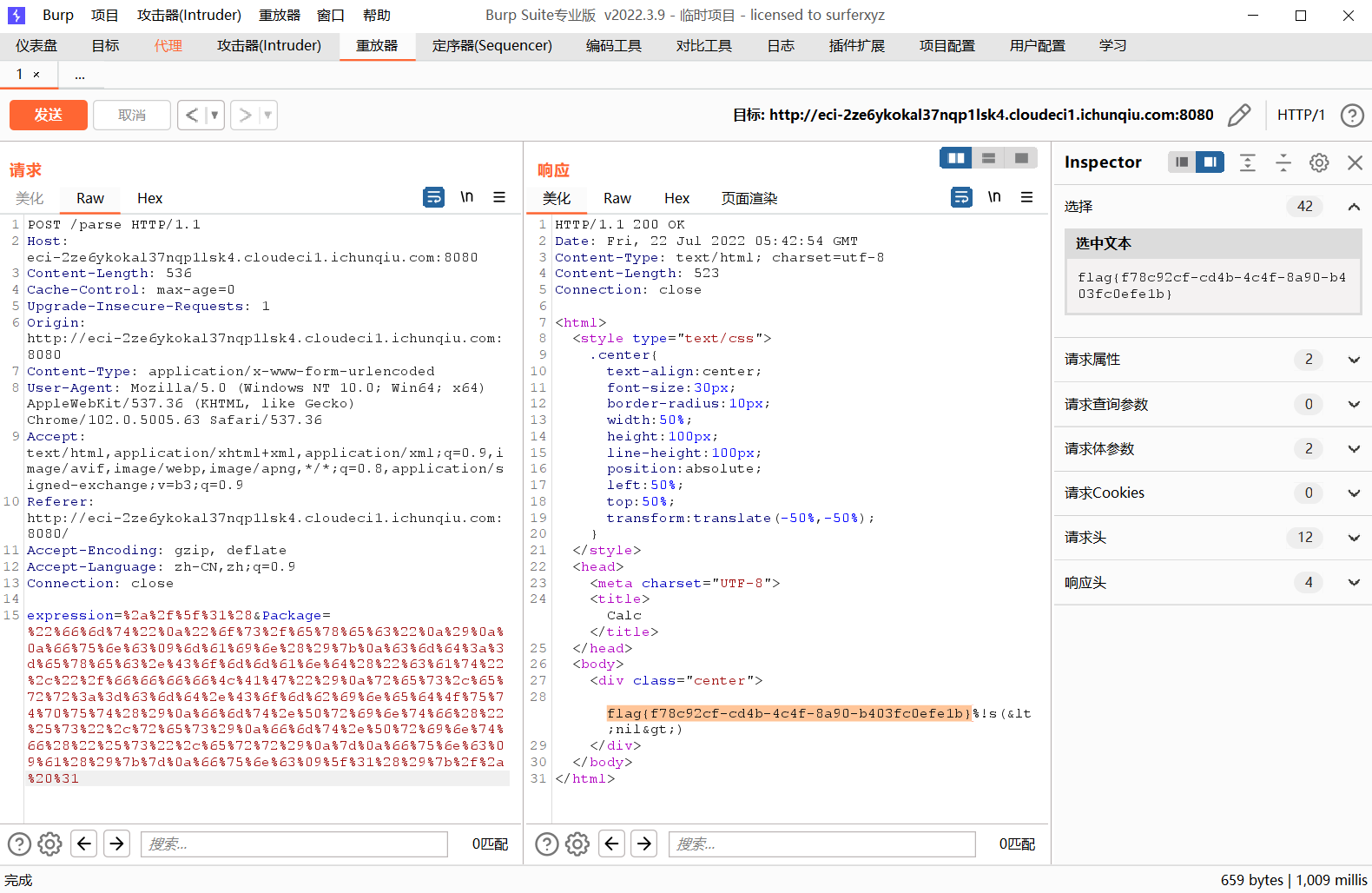

attack

从代码中可以看到,我们计算表达式会提交到/parse路进行进行处理,首先会对expression进行检查,拒绝对含有字母的表达式进行下一步处理,而对Package则并没有做任何检查。随后将expression与代码拼接后跟Package一起传入eval.go中的Eval()函数进行处理,以下是eval.go代码:

1 | package goeval |

Eval()函数主要做的事情是先对参数import进行分割,即对要导入的包进行格式化处理,随后要导入的包代码、变量声明代码、main函数主体代码插入到模板tmp中,再将这部分代码生成go文件并调用系统命令进行执行,最终将执行结果和错误返回。tmp模板插入相关代码后效果如下:

1 | package main |

其中,importStr和code两个变量都是可控的,分别对应与Package和expression两个参数,也就是说我们可以通过控制Package和expression来将我们的恶意代码写入到这个文件中并在服务器上执行从而成功RCE。可以注意到,Package的内容并无限制,而expression则不能含有字母,要使代码成功执行必须将恶意代码写入到main函数中。这个时候就会想到可以控制Package这个参数来重新写一个main函数,然后再利用多行注释符将后续代码注释掉,从而实现代码注入。值得注意的是,go语言对语法要求较为严格,多行注释符必须要 /* 和 */ 成对出现,因此我们还需要控制expression将多行注释符和最后的右大括号 } 闭合起来,参数构造如下:

1 | var expression = "*/_1(" |

嵌入到tmp代码模板之后效果如下:

1 | package main |

这里有几个小细节需要注意一下,第一就是Package注入的代码中不能含有空格,否则根据处理函数看,Package用空格分隔开后第二部分会被加上双引号,从而导致注入失败,这里可以用制表符代替空格,第二是为了闭合掉大括号和小括号,还需要在Package的最后定义函数来闭合最后的大括号并在函数中调用另一个函数来闭合小括号,因为闭合小括号需要控制expression来完成,因此这里的要定义函数名不含字母的函数,可以用下划线和数字来进行定义,在go中是允许这种定义方式的。

至此,我们就完成了对payload的构造,只需要将其url编码后发送即可。

fix

从上面的分析中我们可以看到漏洞出现的原因是对于参数检查不够严格,导致了前后文配合进行代码的注入,前文的注入离不开后文的括号闭合,只要我们将这个条件破坏即可抵抗代码注入攻击,从而修复成功。因此我们可以对expression的检查方法进行加固,将(、_符号加入黑名单即可,而/和*因为他们是四则运算符,将其禁用会影响正常功能,从而导致服务异常,因此不能加入黑名单,但是已经足够了,如果还不放心,保险一点可以将出去四则运算的其他标点符号加到黑名单中。

龙卷风

这道题是一道python环境下tornado框架的常规模板注入,题目中对注入点进行了惨无人道的过滤,黑名单非常长,感受一下:

1 | import tornado.ioloop, tornado.web, tornado.options, os |

能用的符号就只剩下#!@%^()_=[]{}:;?><-~`,直接给我整不会了,蹲一波wp。

至于修补,那就是将恶心进行到底,把剩下的这些符号也加到黑名单中!!!

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 hututu1024@126.com